Google Authentifizierung via OpenID#

Bitte erstellen Sie vor jeder Änderung an einer Schnittstelle/Import einen vollständiges Backup. Falls das Ergebnis nicht zufriedenstellend ist kann dieses dann wiederhergestellt werden

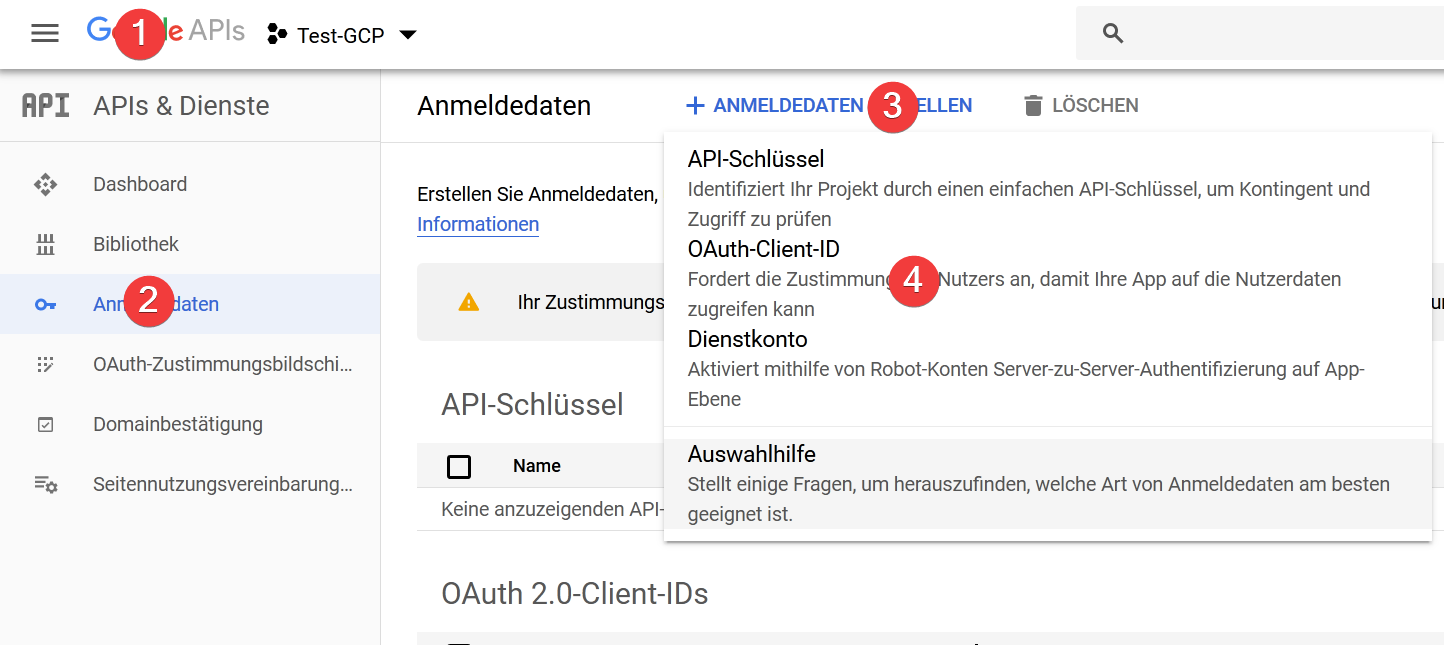

OAuth Anmeldedaten erstellen#

Gehe auf https://console.developers.google.com/

- Auf den Homebildschirm gehen

- Anmeldedaten auswählen

- Anmeldedaten erstellen

- OAuth-Client-ID auswählen

- Webanwendung auswählen

- Als Namen eine wiedererkennbare Bezeichnung eingeben

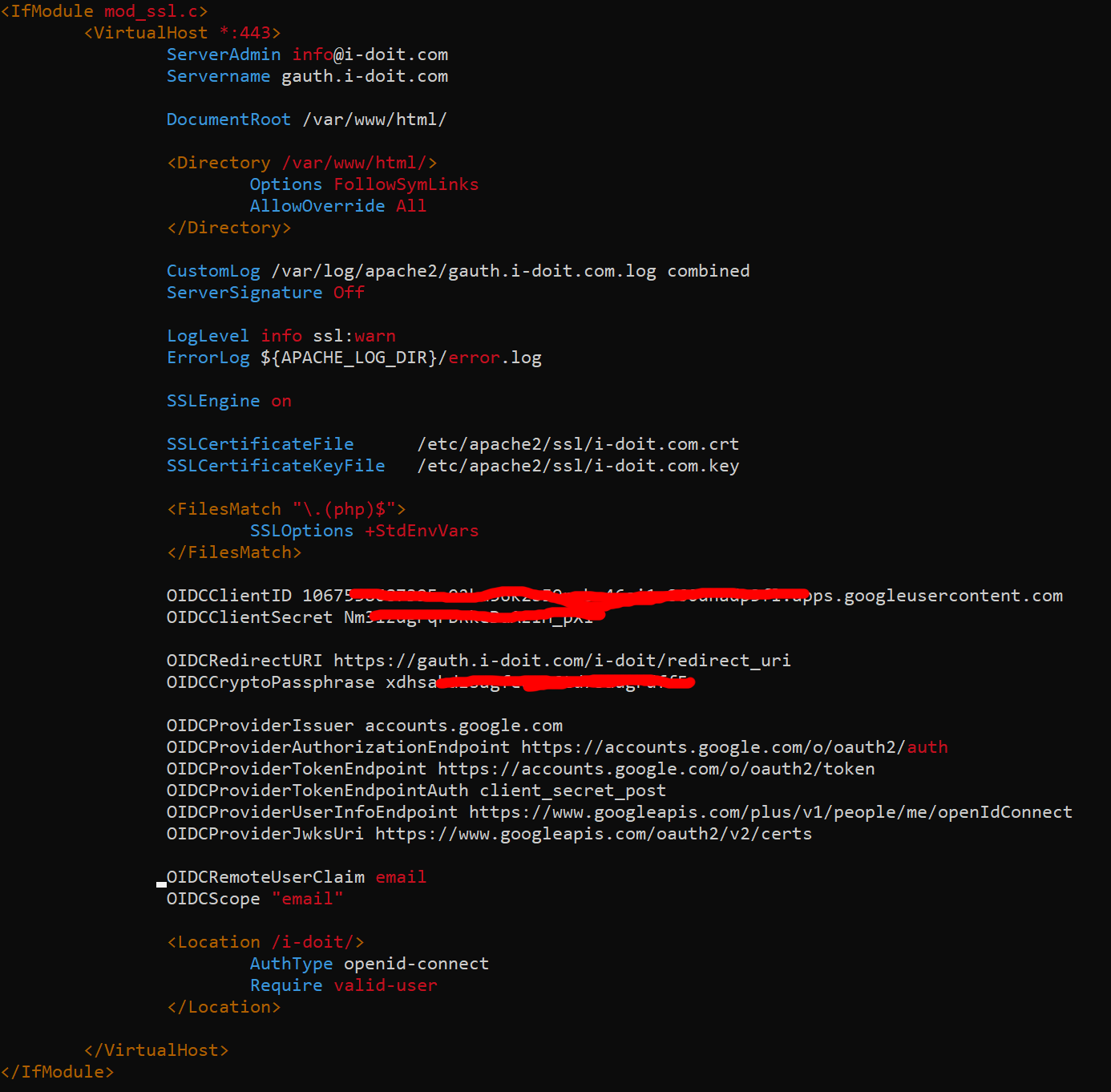

- Als Autorisierte Weiterleitungs-URL eine URL angebe, die hinter der zu sichernden Webressource liegt, aber auf keinen Inhalt zeigt (!). Die hier exemplarisch angegebene URL soll ab https://gauth.i-doit.com/i-doit/ mit der Authentifizierung abgesichert werden. Die angehangene Ressource "redirect_uri" existiert nicht auf dem Webserver!

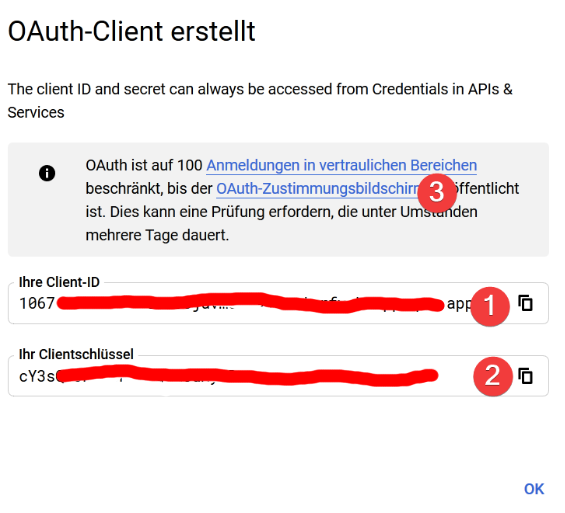

- Client-ID kopieren, diese wird später benötigt

- Client Secret kopieren, dieses wird später benötigt

- Den OAuth Zustimmungsbildschirm konfigurieren (Dies ist für einen ersten Test nicht notwendig, aber für einen Produktionsbetrieb)

Webserver einrichten#

Unter Debian 10 das Paket mod_auth_openidc für Apache installieren#

1 | |

In der Apache Config folgenden Code einfügen#

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | |

So sieht es im Test live aus#

Den Webserver neu starten#

1 | |

Authentifizierung testen und finalisieren#

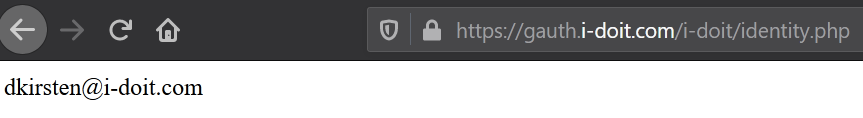

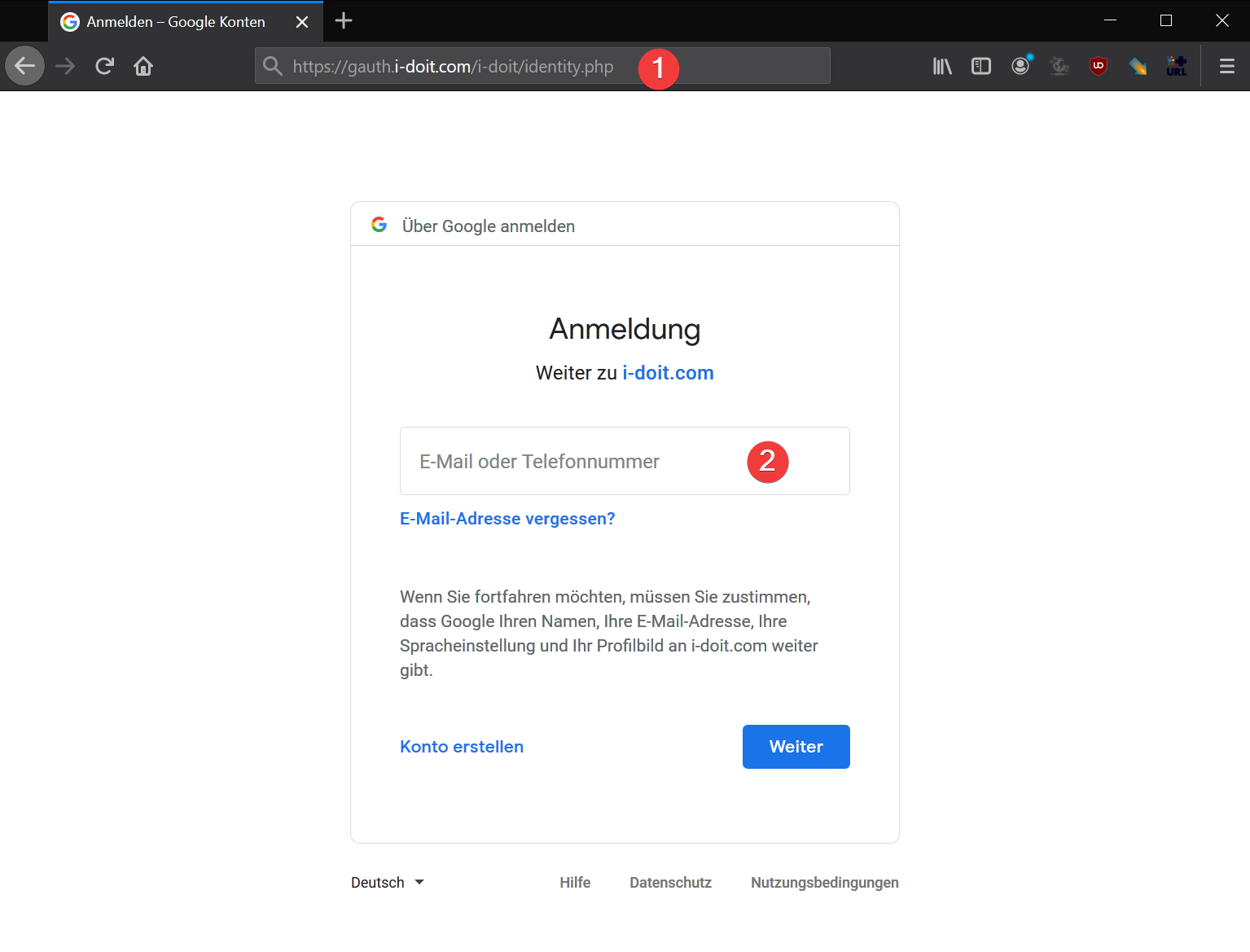

Eine Datei identity.php anlegen. In diesem Fall /var/www/html/i-doit/identity.php.

1 2 3 4 | |

- Die Datei im Browser aufrufen

- Per Google anmelden

- Die erscheinende ID überprüfen (Es sollte der E-Mail entsprechen)

-

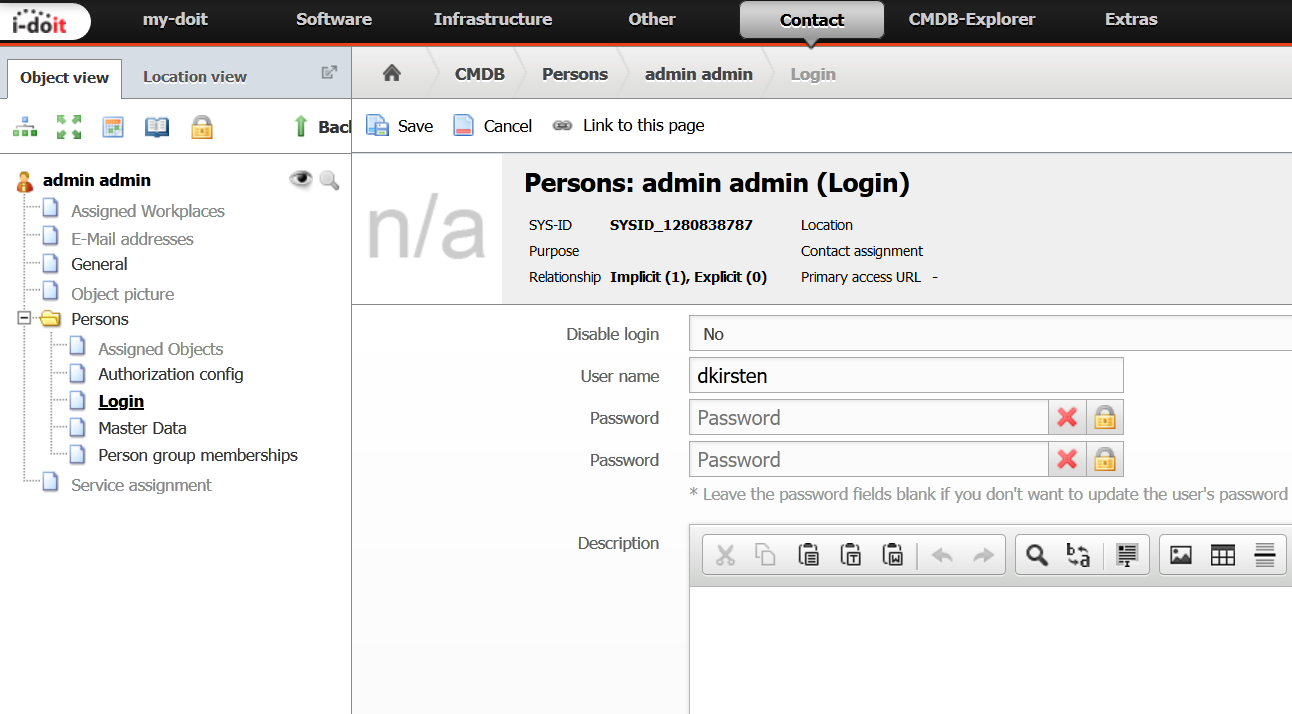

In i-doit einloggen und für den gewünschten i-doit User als Login Namen eintragen.

Warning

Wichtig ist, dass der Domain Part ab dem @ Zeichen von i-doit nicht berücksichtigt wird. Daher muss der Name auf den vorderen Teil gekürzt werden:Aus "testaccount@i-doit.com" wird "testaccount".

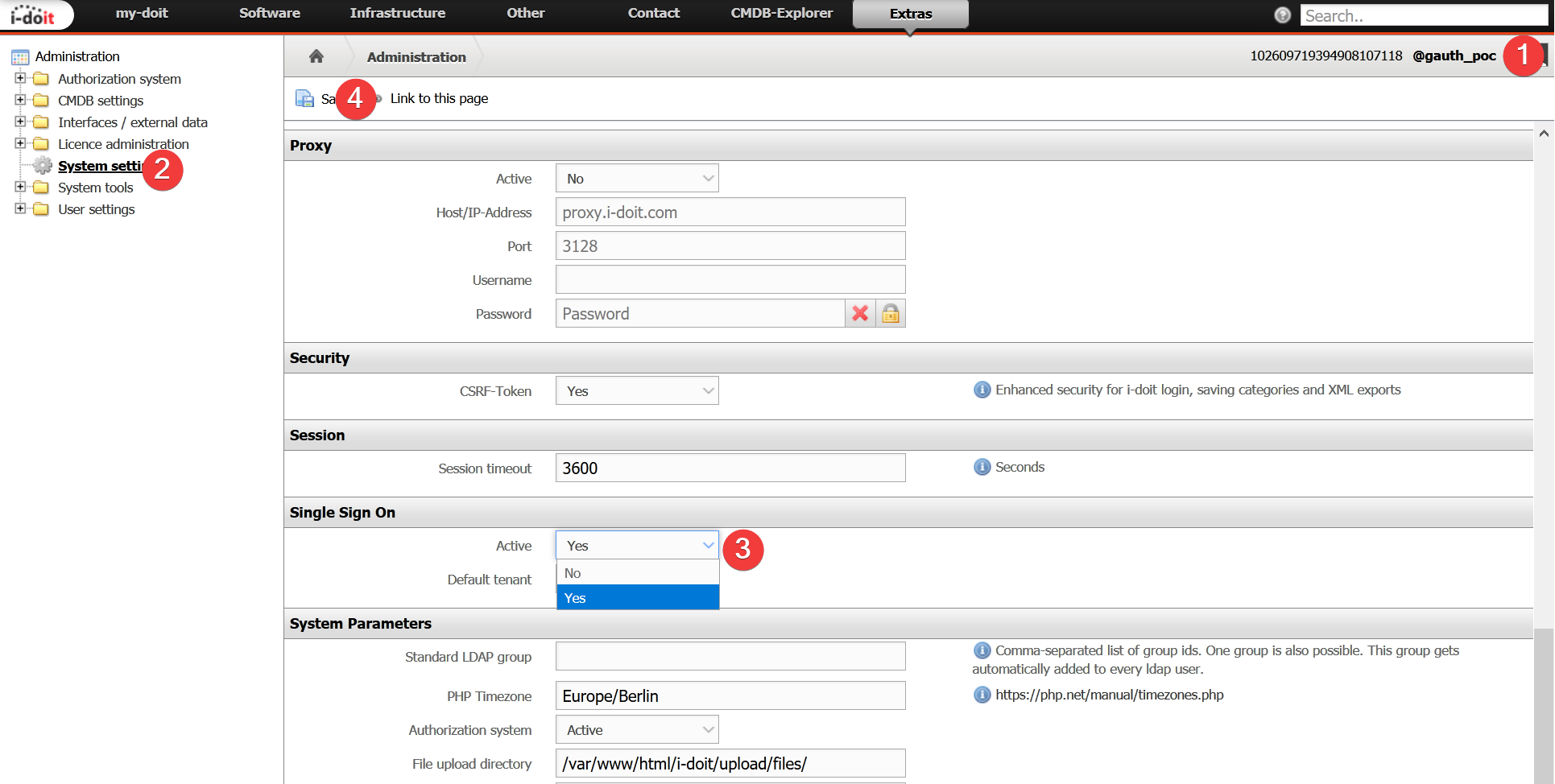

SSO in i-doit aktivieren#

- Die i-doit Administration aufrufen

- Systemeinstellungen auswählen

- Unter Single-SignOn Active auf yes setzen

- Abspeichern

Fertig! Wird i-doit nun aufgerufen, erscheint zunächst die Google Authentifizierung. Nach erfolgreicher Authentifizierung ist der Anwender direkt mit dem über den mit dem User Name verknüpften Konto eingelogged.