Azure AD (SAML) Authentifizierung#

Bitte erstellen Sie vor jeder Änderung an einer Schnittstelle/Import einen vollständiges Backup. Falls das Ergebnis nicht zufriedenstellend ist kann dieses dann wiederhergestellt werden

In dieser Anleitung beschreiben wir die Einrichtung von Single-Sign-On (SSO) für i-doit mit Hilfe von SAML. In diesem Beispiel nutzen wir Mellon als Authenticator gegen Azure AD via SAML.

Vorbereitungen#

Wir nutzen für die Beispielkonfiguration ein Debian 11 Server mit Apache, Mellon und installierten i-doit.

Basiskonfiguration#

✔ In diesem Leitfaden wird davon ausgegangen, dass Ihr Azure Active Directory bereits ordnungsgemäß konfiguriert wurde.

✔ i-doit ist bereits vorinstalliert und nutzbar.

Pakete Installieren#

1 | |

Als Systemarchitektur sollte ein x86 in 64bit zum Einsatz kommen

Mellon Konfiguration#

Wir erstellen hierzu ein Verzeichnis unter /etc/apache2 und legen hier unsere Konfigurationsdaten ab.

1 2 | |

Mit folgendem Befehl erstellen wir unsere Mellon Metadaten "URLs bitte anpassen"

1 | |

Dies erstellt nun folgende Dateien

1 2 3 | |

Nun müssen wir unsere Mellon Konfiguration anlegen.

1 | |

Folgende Direktiven werden anhand des Beispiels eingefügt:

1 2 3 4 5 6 7 8 | |

Apache2 Konfiguration#

Zuerst erstellen wir ein selbst signiertes Zertifikat "Name kann individuell sein"

1 | |

Beispiel:

1 2 3 4 5 6 7 | |

VHost erstellen:

1 | |

Beispiel:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 | |

In diesem Beispiel wird das Verzeichnis /var/www/html/i-doit in dem unser i-doit liegt, mittels Mellon geschützt.

Anmeldung SSO für i-doit aktivieren#

Hierzu müssen wir in den System settings Tab des Admin-Center und passen die dortige Konfiguration wie folgt an.

Wichtige Information zu Kontakten

Es muss zwingend die E-Mail Adresse des jeweiligen Benutzers als Login im i-doit hinterlegt sein!

Solange die Konfigurationen auf dem Linux Server noch nicht aktiviert wurde, können sich Benutzer noch mit der i-doit Anmeldemaske und einem lokalen Benutzer anmelden.

Azure AD (SAML)#

Damit wir nun noch die benötigte XML für die Mellon Konfiguration erhalten, müssen wir folgende Schritte ausführen (Beispiel):

Erstellen einer benutzerdefinierten Unternehmensanwendung#

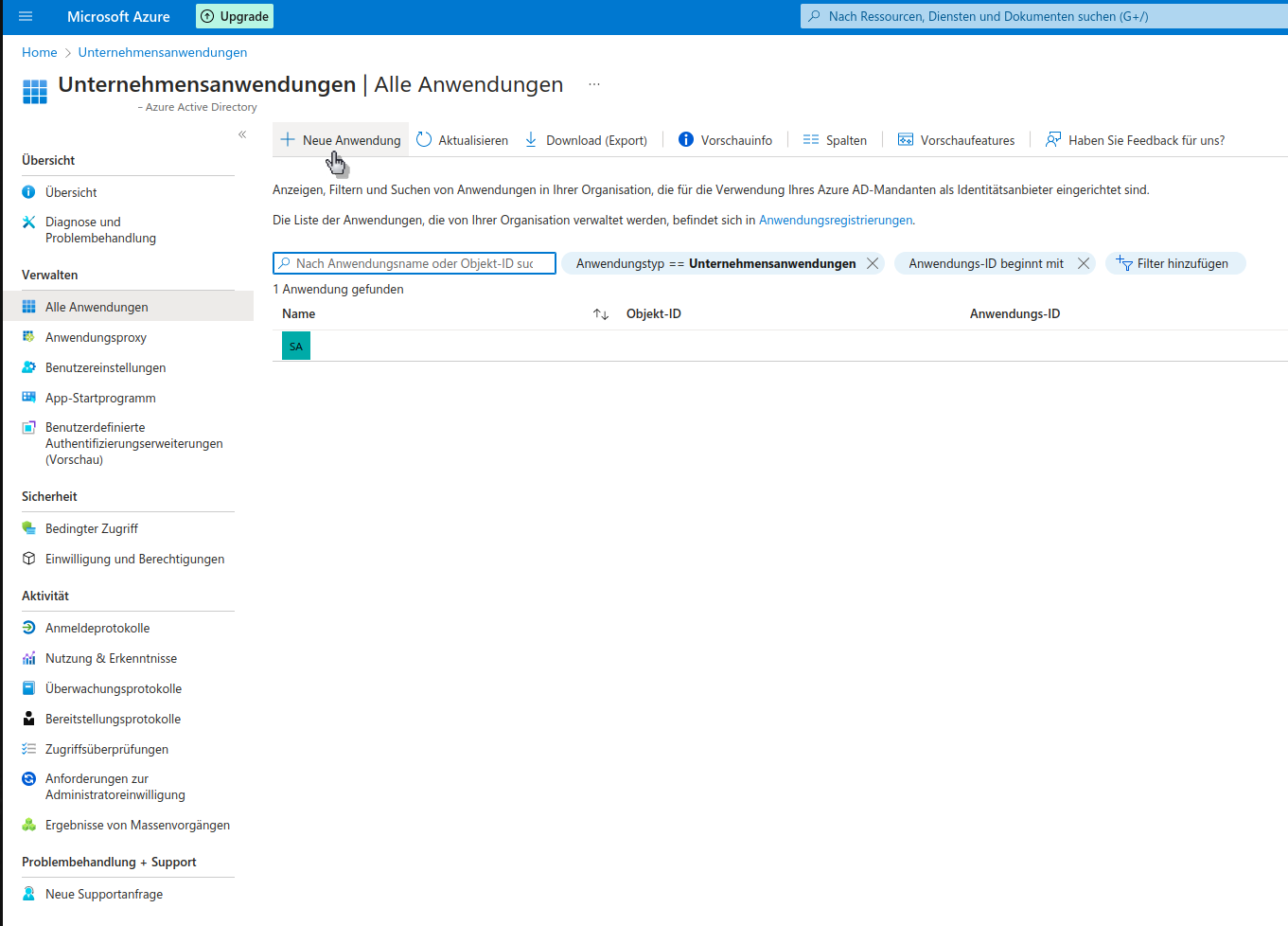

Wir melden uns im Azure AD und gehen dann auf Unternehmensanwendungen.

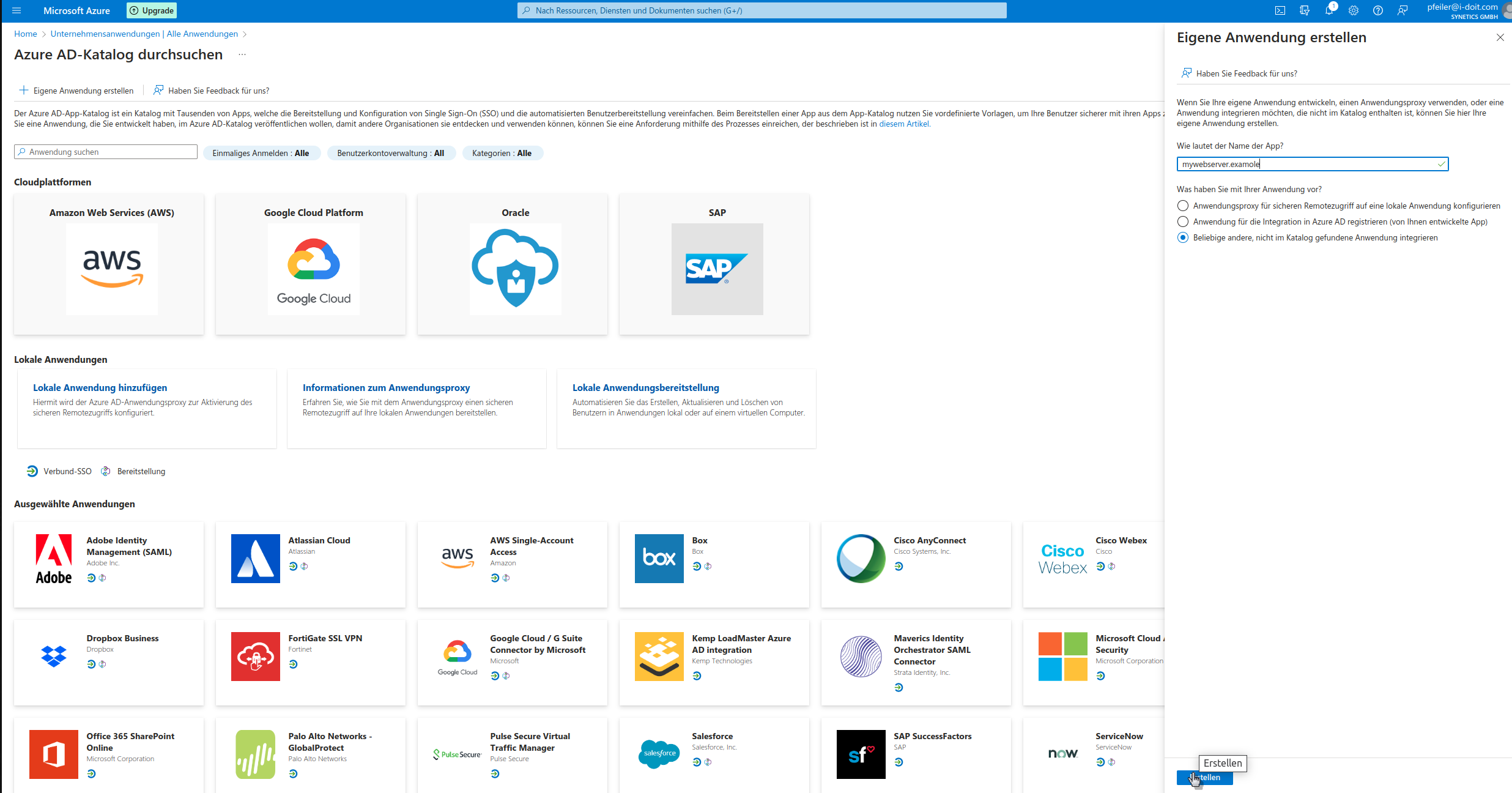

Erstellen einer eigene benutzerdefinierte Anwendung.

SSO einrichten.

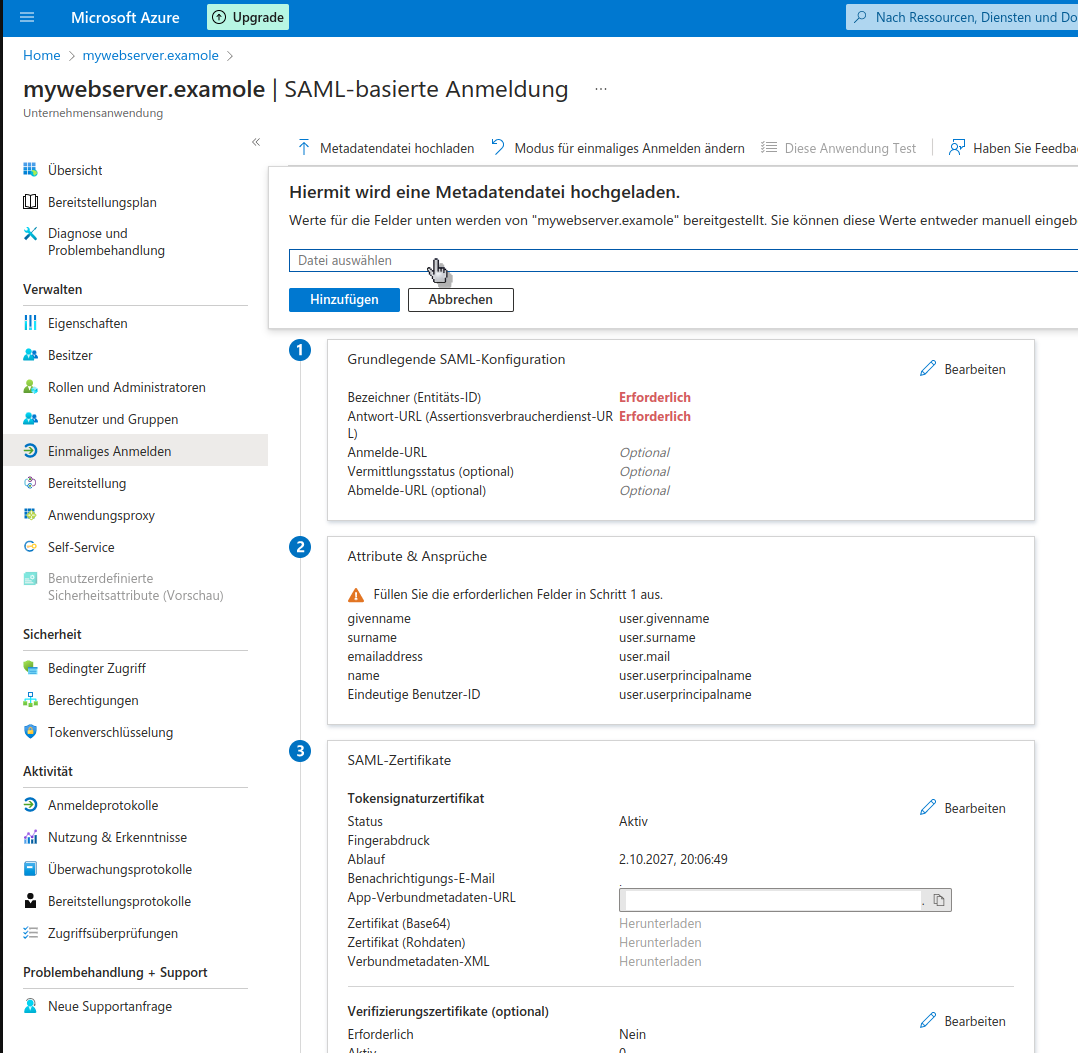

Nun wählen wir die Methode SAML aus und im nächsten Schritt stellen wir unsere https_tu2_samlsso.synetics.test_.xml bereit indem wir auf den Button Metadatendatei hochladen klicken.

https_tu2_samlsso.synetics.test_.xml

Die Datei muss vorher von unserem Server via z.B. SFTP heruntergeladen werden.

Nun Speichern wir die Konfiguration.

Test

Falls eine Meldung erscheint ob die Konfiguration getestet werden soll, bitte mit den Button Nein, ich werde es später testen bestätigen

Im Anschluss laden wir die Metadaten XML herunter da diese im späteren Verlauf noch benötigt wird.

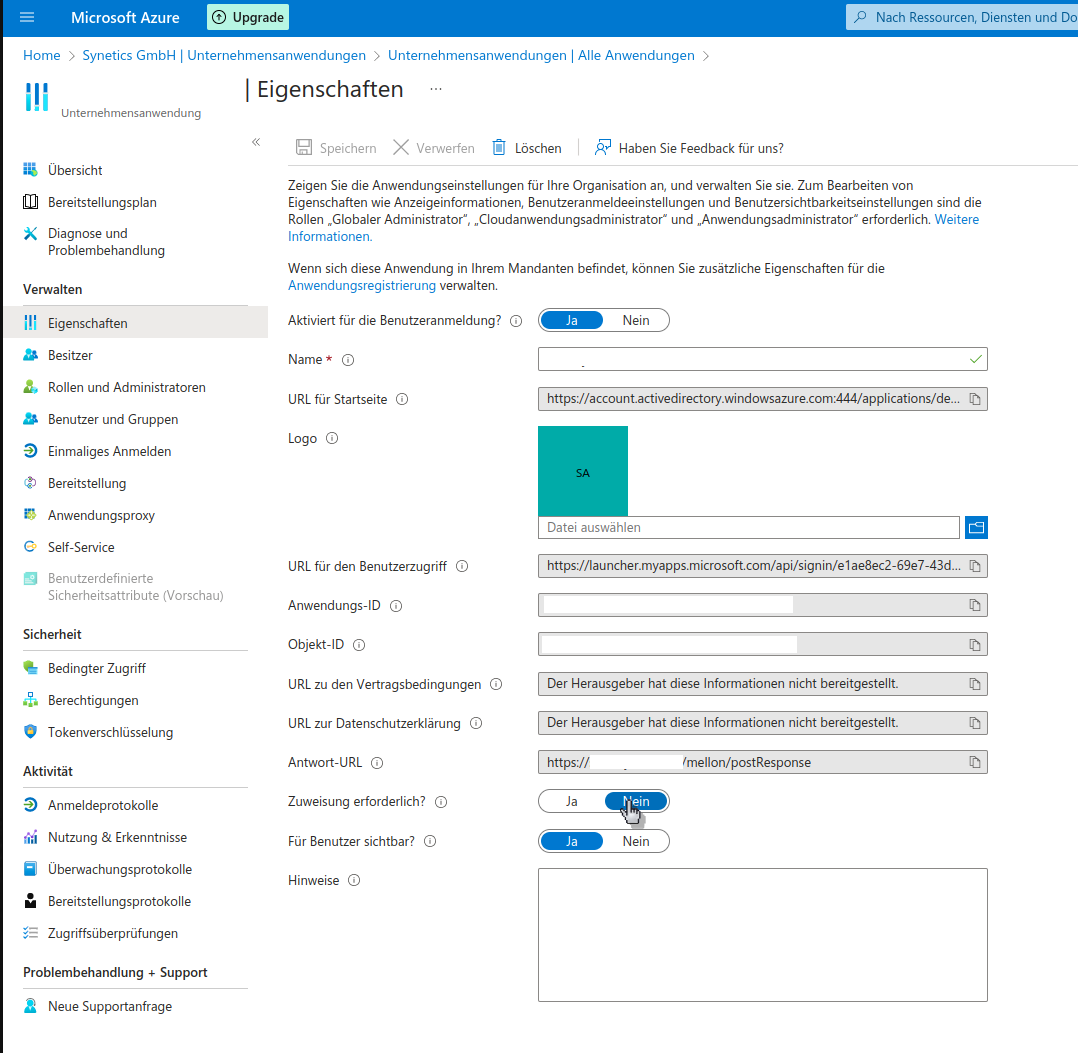

Damit die Benutzer den Zugriff auf die Unternehmensanwendung erhalten, muss die Zuweisung angepasst werden.

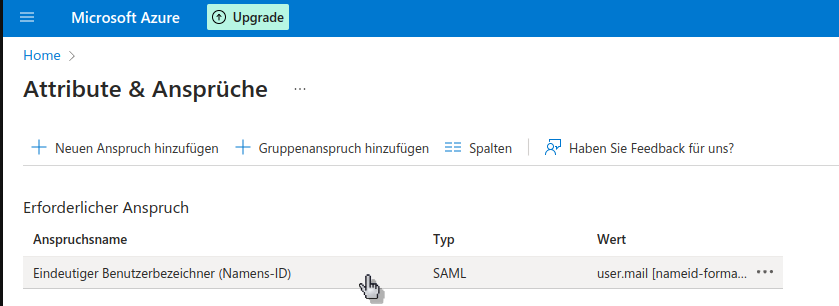

Zuletzt müssen wir dann noch den eindeutigen Benutzerbezeichner anpassen, damit Mellon die E-Mail Adresse des Benutzers an i-doit weiterleiten kann.

Hierzu öffnen wir in der Verwaltung der Unternehmensanwendung den Punkt Einmaliges Anmelden. Anschließend sehen wir im Hauptbereich Attribute und Ansprüche und bearbeiten diese.

Nun Editieren wir unter Erfolgerlicher Anspruch den ersten Anspruch der angezeigt wird.

Das Namensbezeichnerformat muss zwingend auf E-Mail-Adresse geändert werden. Das Quellattribut muss auf user.mail geändert werden. Anschließend speichern wir die Konfiguration.

An dieser Stelle sind wir fertig mit der Konfiguration unserer Unternehmensanwendung in Azure AD.

Aktivierung der Konfigurationen auf dem Linux Server#

Metadaten XML bereitstellen#

Die zuvor erstellte Metadaten XML müssen wir nun auf unserem Linuxserver im Verzeichnis /etc/apache2/mellon bereitstellen damit Mellon diese nutzen kann.

Dateiname

Bitte den Namen der Datei anhand der mellon.conf auf AzureAD_metadata.xml anpassen. Alternativ den Dateinamen in der mellon.conf anpassen.

Da wir nun alle Konfigurationen soweit erstellt haben, können wir diese testen und alle notwendigen Mods aktivieren.

Config testen#

1 | |

Mods, Configs aktivieren#

1 2 3 4 | |

An dieser Stelle sind wir mit der Konfiguration des Linux Servers fertig.

Wenn wir nun die URL wieder in unserem Browser öffnen https://tu2-samlsso.synetics.test werden wir zur Azure AD Anmeldung weitergeleitet. Nach erfolgreicher Anmeldung werden wir dann wieder auf unser i-doit weitergeleitet und sind erfolgreich angemeldet

Fallback auf Anmeldemaske

Sollte sich ein Benutzer anmelden, der in i-doit noch nicht vorhanden ist, dann wird dieser automatisch auf die Anmeldemaske von i-doit weitergeleitet und kann sich mit einem lokalen Benutzer anmelden.