Risikoanalyse nach IT-Grundschutz#

Teilweise beruhen die nötigen Informationen auf zusätzlich zu dokumentierenden Daten, teilweise auf Daten, die bereits im Rahmen der Vorgehensweise mit VIVA nach BSI-Standard 100-2 erhoben wurden.

Gefährdungen identifizieren#

Beim Zuordnen von Bausteinen zu einer Zielgruppe werden neben Maßnahmen auch Gefährdungen berücksichtigt, die zu diesem Baustein gehören. Es können weitere Gefährdungen hinzugefügt oder bestehenende angepasst oder gelöscht werden. Dies geschieht innerhalb der zugeordneten Bausteine. (Siehe BSI-Standard 100-3, Kapitel 3 und 4.)

Gefährdungen bewerten#

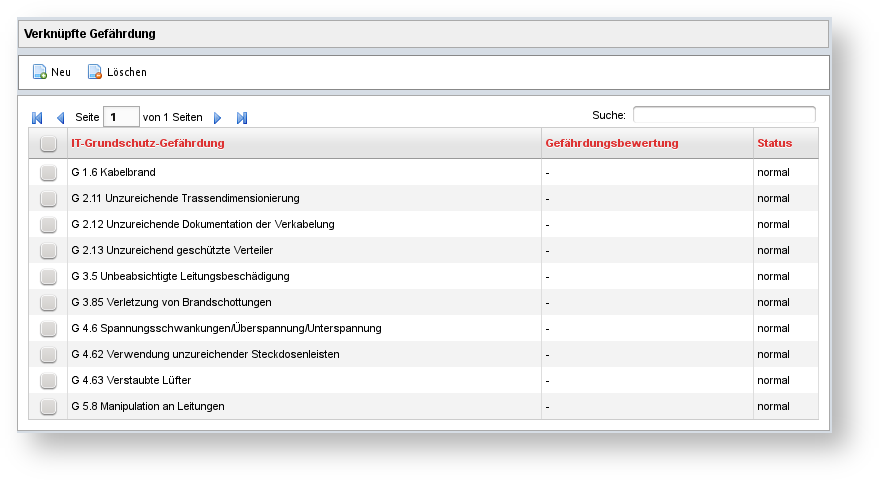

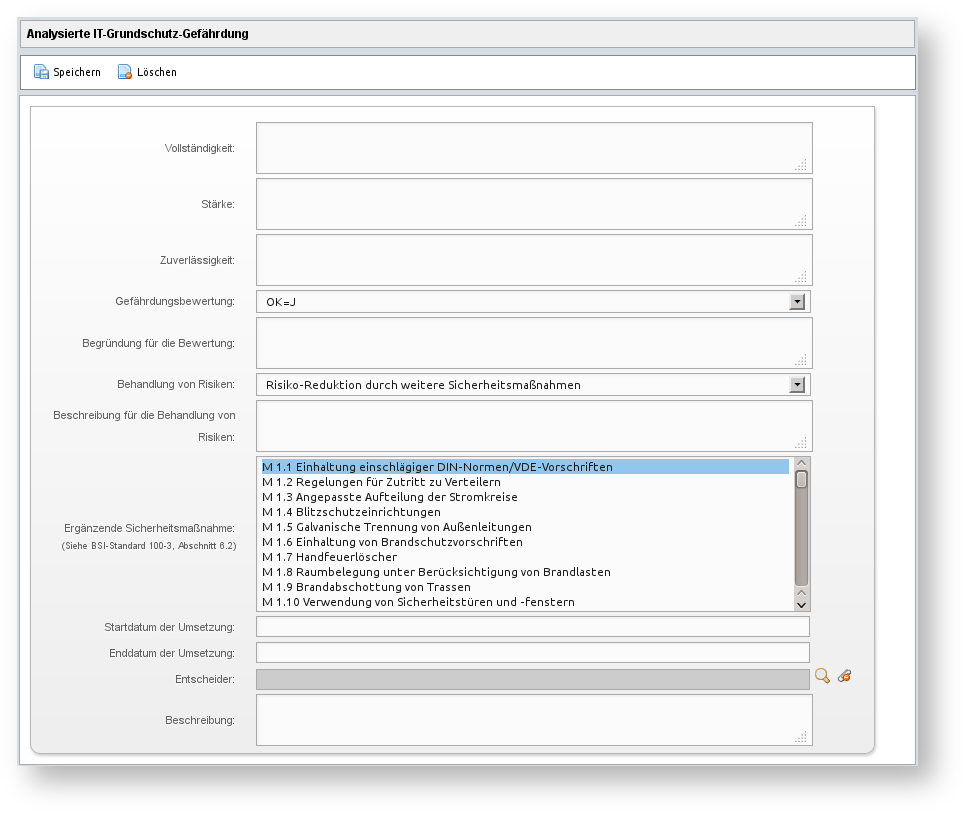

Die Bewertung von Gefährdungen (Siehe BSI-Standard 100-3, Kapitel 5.) wird innerhalb der verknüpften Gefährdungen dokumentiert - zu finden unter Informationsverbund→ Zielgruppe→ Verknüpfter Baustein→ Verknüpfte Gefährdung.