Authentification Google via OpenID#

Exigences#

- Debian 10

- i-doit installé

- Le serveur doit avoir accès à Internet

- Le serveur doit avoir un nom DNS valide

- Le serveur doit être accessible via SSL

- Accès aux APIs & Services Google

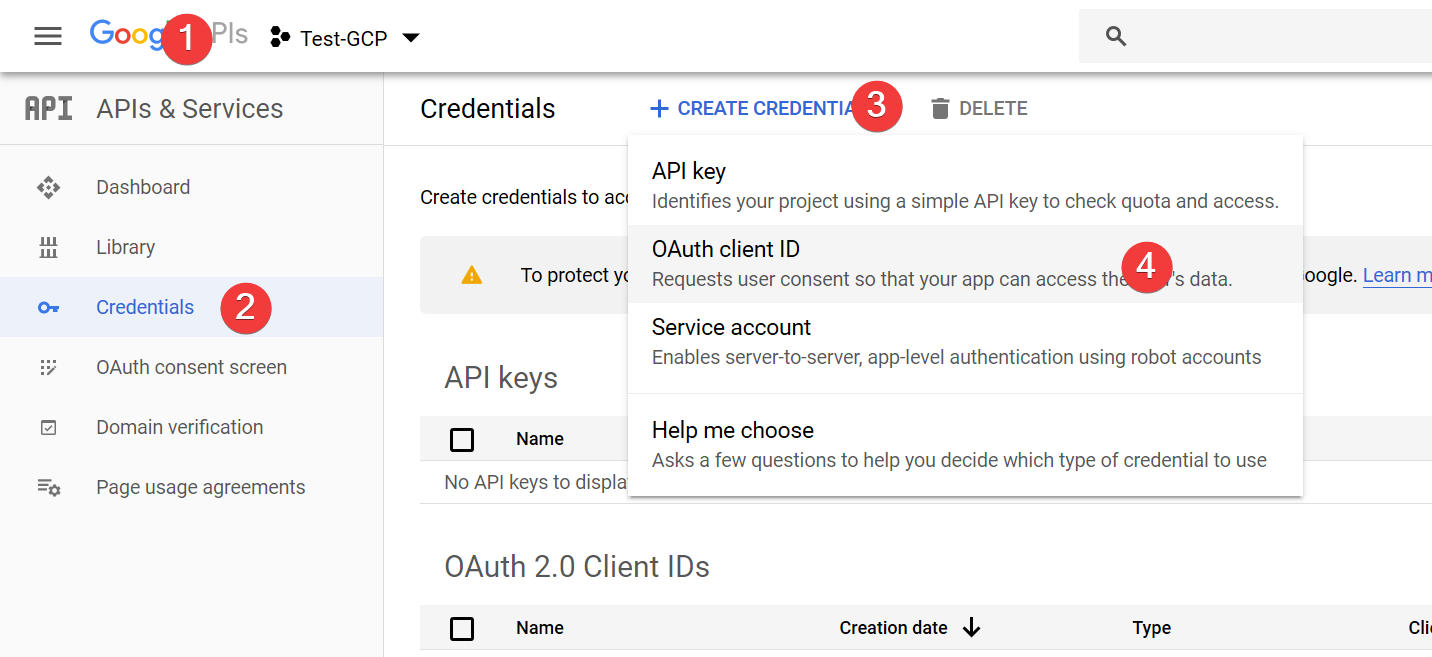

Créer des identifiants de connexion OAuth#

Ouvrez https://console.developers.google.com/

- Accédez à l'écran d'accueil

- Sélectionnez "Identifiants"

- Sélectionnez "Créer des identifiants"

- Sélectionnez "ID client OAuth"

- Sélectionnez "Application Web"

- Utilisez un titre reconnaissable pour le nom

- Spécifiez une URL de redirection autorisée qui se trouve derrière la ressource web à sauvegarder mais ne pointe vers aucun contenu (!). L'URL spécifiée ici à titre d'exemple doit être sécurisée avec une authentification depuis https://gauth.i-doit.com/i-doit/. La ressource attachée "redirect_uri" n'existe pas sur le serveur web!

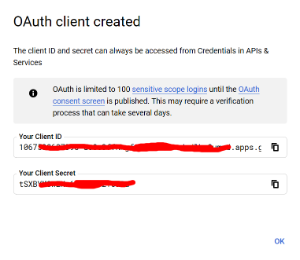

- Copiez l'identifiant du client (sera nécessaire ultérieurement)

- Copiez le secret du client (sera nécessaire ultérieurement)

- Configurez l'écran d'approbation OAuth (Ce n'est pas nécessaire pour un test mais sera nécessaire sur les systèmes en direct)

Configurez le serveur web#

Installez le package Apache mod_auth_openidc dans votre installation de Debian 10#

1 | |

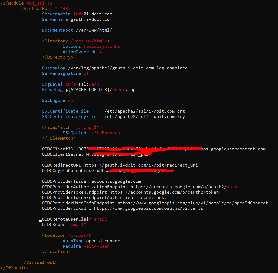

Ajoutez le code suivant à votre configuration Apache :#

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | |

Voici à quoi ressemble la configuration :#

Redémarrer votre serveur web#

1 | |

Tester l'authentification et terminer les dernières étapes#

Créez le fichier identity.php. Dans notre cas, il sera créé à /var/www/html/i-doit/identity.php.

1 2 3 4 | |

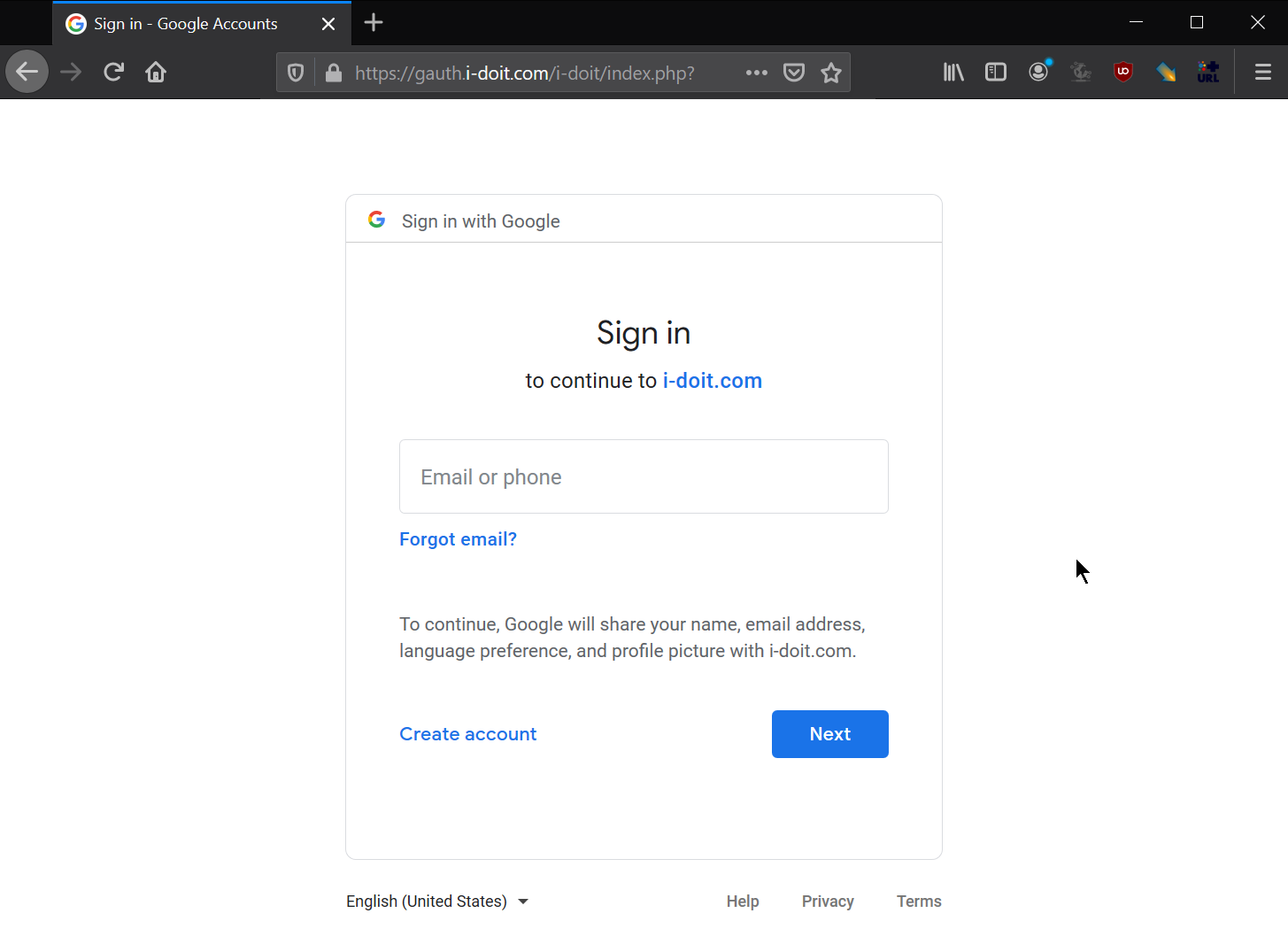

- Ouvrez le fichier dans votre navigateur

- Connectez-vous via Google

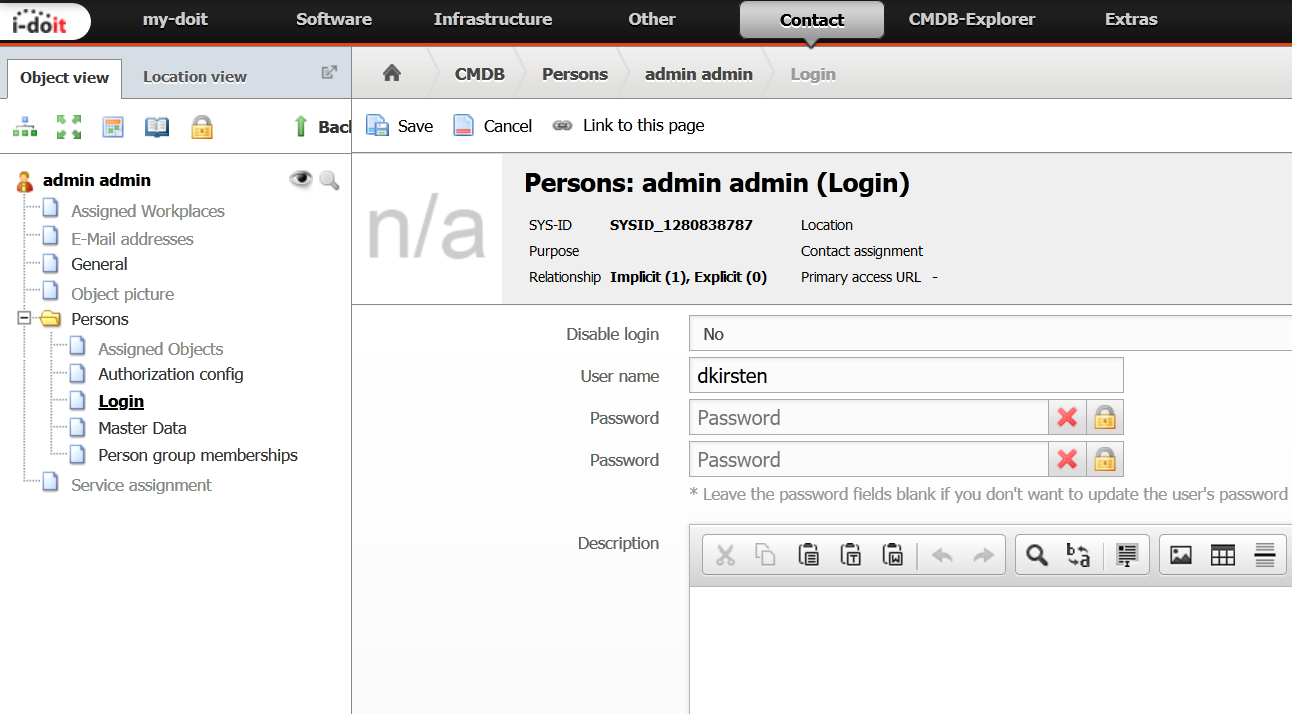

- Vérifiez l'ID affiché (Cela devrait être l'ID de l'adresse e-mail)

- Connectez-vous à votre i-doit et utilisez ceci comme nom d'utilisateur pour l'utilisateur i-doit correspondant

Warning

La partie du domaine de l'adresse, commençant par @ n'est pas utilisée. Le nom doit être réduit à la première partie : "testaccount@i-doit.com" devient "testaccount".

Activer le SSO dans i-doit#

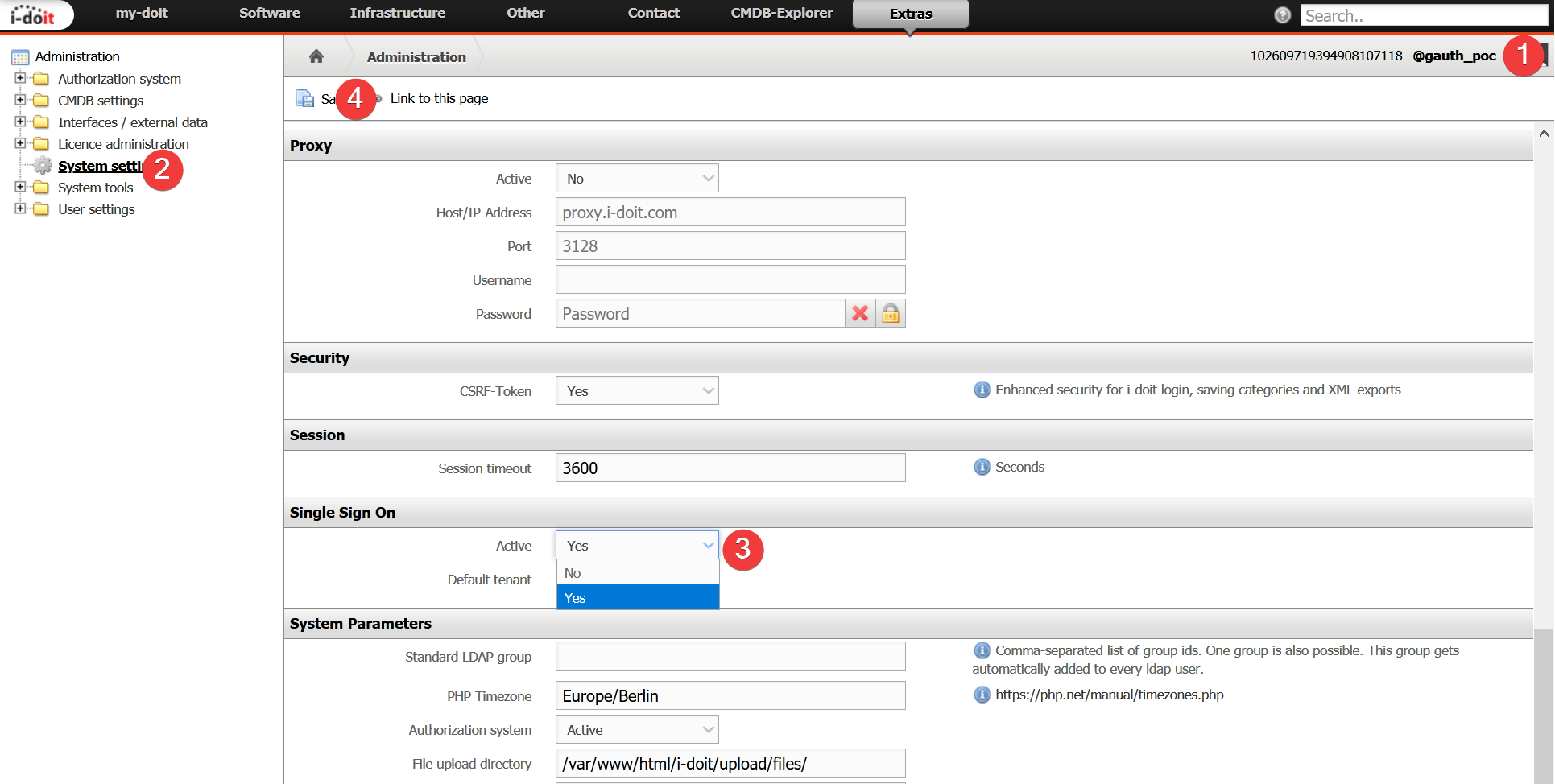

- Ouvrez votre administration i-doit

- Sélectionnez les paramètres du système

- Sélectionnez "oui" à l'option "Single Sign on" "Actif"

- Enregistrez

Terminé ! Si i-doit est maintenant ouvert, l'authentification Google apparaît en premier. Après une authentification réussie, l'utilisateur est directement connecté avec le compte lié au nom d'utilisateur.